Spis treści

W skrócie

- Hasła — Długie, skomplikowane i unikalne dla każdego serwisu hasła:

NIE: ageno

TAK: 9pc8b#Mn2e_7N$zT8c4f7d%Ck@*3m9F)e0aP3r - Szyfrowanie — Szyfruj dyski i nadawaj im mocne hasła.

- Backup — Wykonuj regularnie szyfrowany backup danych.

- Aktualizacje — Instaluj najnowsze wersje oprogramowania.

- Wycieki danych — Chroń się przed przypadkowymi wyciekami informacji.

1. Hasła

Jeden z najbardziej zaniedbanych obszarów, powodujących najwięcej naruszeń bezpieczeństwa.

Długie i skomplikowane hasła

Imię psa, własne imię odmienione przez przypadki, „qwerty” czy proste „Hasło123” nie stanowi odpowiedniego zabezpieczenia. Przy dzisiejszej mocy obliczeniowej komputerów, słabe hasło można złamać nawet w kilka sekund. Należy stosować długie, skomplikowane hasła składające się z minimum 16 znaków, zawierające małe i wielkie litery, cyfry oraz znaki specjalne.

Jeśli chcesz się przekonać, jak silne są Twoje hasła, możesz skorzystać z poniższych serwisów:

Unikalne hasła do każdego serwisu

Korzystając z jednego hasła do wielu serwisów, może zdarzyć się sytuacja, w której bezpieczeństwo jednego z nich zostanie naruszone. W takim przypadku wszystkie Twoje konta zabezpieczone tym samym hasłem będą narażone na niebezpieczeństwo. Należy stosować odrębne hasła dla każdej usługi.

Najlepiej wykorzystać Password Manager

W przypadku wielu unikalnych, skomplikowanych haseł, kłopotem staje się zapamiętanie ich wszystkich.

Korzystając z managerów haseł, wystarczy zapamiętać jedno skomplikowane hasło, a wszystkie inne zapamięta już sam password manager.

Do zarządzania hasłami mogą służyć poniższe aplikacje typu password manager:

- 1password.com

- lastpass.com

- keepass.info

- dashlane.com

- Apple Keychain (passwords.app/hasla.app)

Tworzenie nowych haseł

1. Za pomocą generatora haseł

Aplikacje do zarządzania hasłami mają wbudowany generator haseł.

2. Za pomocą długich, skomplikowanych zdań złożonych

Jeśli nie mamy możliwości korzystania z Password Managera, alternatywnie możemy tworzyć hasła w oparciu o zdania złożone, umożliwiające zapamiętanie np.: „WielkaCzerwonaPoduszkaMajacaPomarszczoneBrzegi43301”

…czyli to, co widzę koło siebie, dobrze opisane i dość łatwe do zapamiętania. Nie jest to metoda idealna, ale bezpieczniejsza niż:

„Jak się wabi mój pies/kot + 1”.

Idąc dalej

- Warto cyklicznie zmieniać hasła.

- Włączenie dwuskładnikowego uwierzytelniania (np. Hasło + SMS, Hasło + PIN na e-mail) znacznie podniesie poziom bezpieczeństwa.

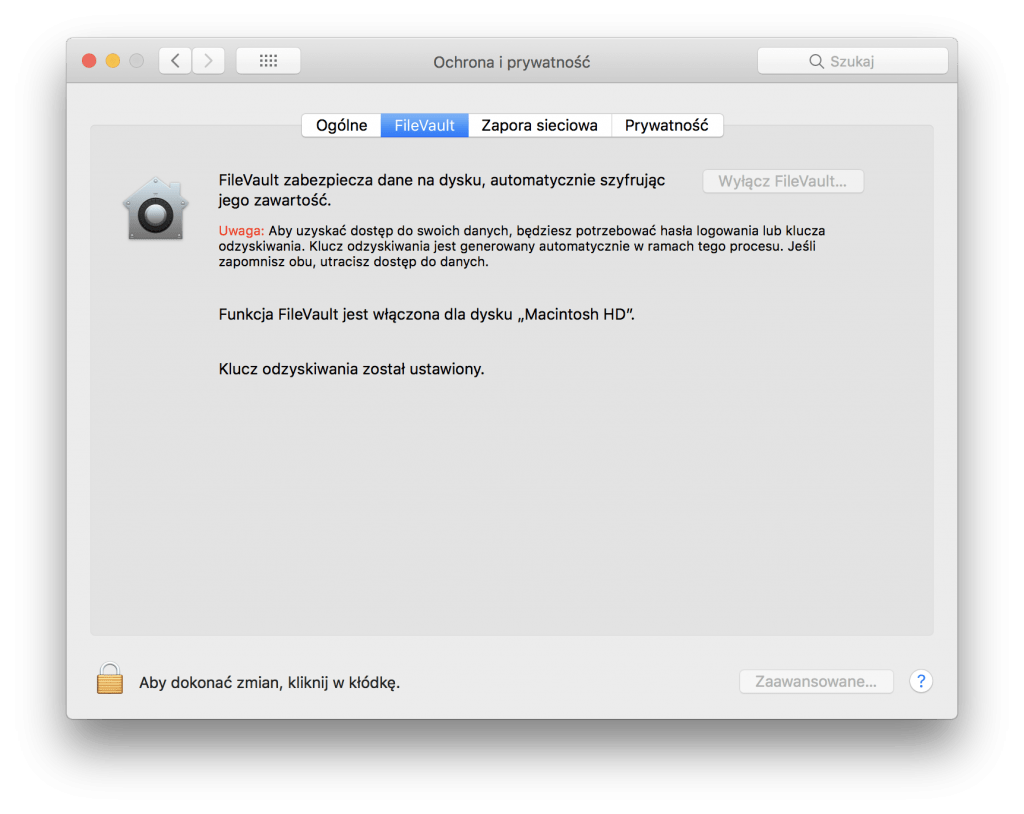

2. Szyfrowanie dysków

Szyfrowanie wszystkich dysków

Niezaszyfrowany dysk stoi otworem dla osoby, która fizycznie wejdzie w jego posiadanie, nie musi nawet znać Twojego hasła. Szyfrowanie dysku chroni przed dostępem do danych w przypadku kradzieży. Konieczne jest zastosowanie silnego hasła do partycji, zgodnego z wytycznymi wymienionymi w 1 punkcie.

Szyfrowanie pozostałych partycji i szyfrowanie backupu

Oprócz partycji, na której pracuje system, należy szyfrować pozostałe partycje, dyski zewnętrzne, Pendrive USB i wszelkie inne pamięci masowe, na których przechowywane są „wrażliwe dane”.

Koniecznie trzeba pamiętać również o szyfrowaniu dysków, na których znajduje się backup danych.

3. Kopie zapasowe

Regularnie wykonuj kopię zapasową danych.

Ludzie dzielą się na tych, którzy robią kopie zapasowe i tych, którzy będą je robili.

Na temat backupów napisano już wiele. Po prostu wykonuj je regularnie. W tym celu można skorzystać z odpowiedniego oprogramowania automatycznego np.

…lub wykonywać backup najważniejszych plików ręcznie, kopiując je np. na Dropbox czy Google Drive.

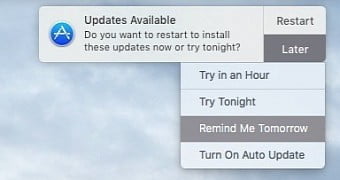

4. Aktualizacje oprogramowania

Pamiętaj o regularnych aktualizacjach oprogramowania, a w szczególności systemu i przeglądarki, z której korzystasz na co dzień.

Oprogramowanie, które nie ma błędów, nie istnieje. Kwestia tylko kiedy taka wada zostanie odkryta oraz jak szybko zostanie naprawiona przez dostawcę oprogramowania. Systematyczne aktualizacje pozwalają szybko uszczelnić wszystkie odkryte, krytyczne luki bezpieczeństwa.

5. Przypadkowe wycieki informacji z firmy

Chroń się przed kompromitacją i wyciekiem poufnych danych.

Blokowanie ekranu przy odejściu od biurka

Po odejściu od biurka należy się zablokować ekran, w celu zabezpieczenia komputera przed niepowołanym dostępem.

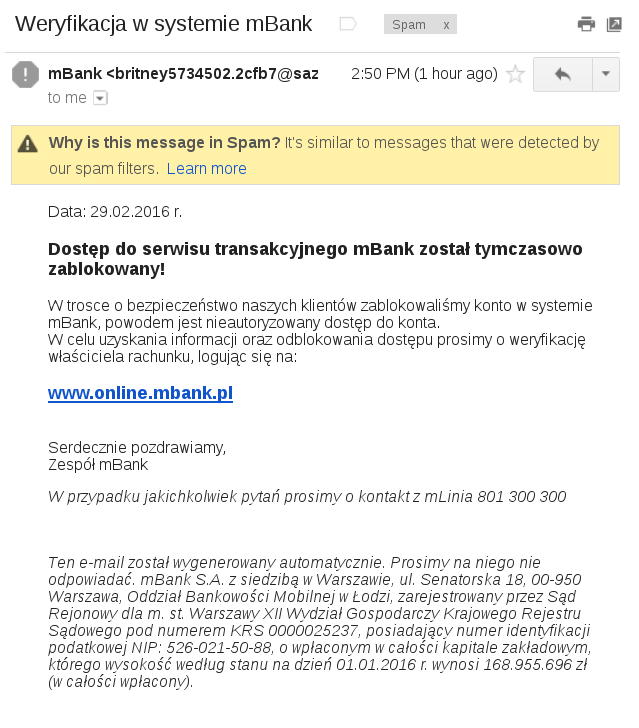

Phishing

Phishing to sposób oszustwa, w którym oszust podszywa się pod inną osobę/firmę w celu wyłudzenia danych.

- Nie wolno przesyłać mailem żadnych danych osobistych typu hasła, numery kart kredytowych itp.

- prośby o podanie hasła i loginu w mailu należy zignorować;

- nie powinno się odpisywać na SPAM;

- nie należy otwierać podejrzanych hiperłączy otrzymanych w e-mailu czy komunikatorze IM;

- powinno się zawsze sprawdzić, czy adres w pasku adresu w przeglądarce jest prawidłowy.

Czasem może to być trudne, zwłaszcza jeśli atakujący korzysta z znaków unicode… аррӏе.com vs apple.com i tu z pomocą przychodzą aplikacje typu Password Manager, które nie pozwolą wprowadzić hasła na „podstawionej” stronie.

Więcej na ten temat można przeczytać na niebezpieczniku.

Prywatność w kawiarni

W miejscu publicznym, należy zwracać uwagę, aby nikt postronny nie patrzył na ekran lub klawiaturę.

Publiczne sieci WiFi

Jeśli nie jest to konieczne, nie należy korzystać z publicznych sieci WiFi. Jeśli to konieczne, warto skorzystać z połączenia poprzez VPN. Jeśli nie korzystasz z https, to można Cię podsłuchiwać i przechwytywać wszystkie dane, jakie przesyłasz.

Separacja danych

Należy oddzielić dane firmowe od prywatnych. Osobny e-mail, osobny komunikator firmowy.

Dostęp do e-maila

Pamiętaj, że dostęp do Twojego e-maila to potencjalny dostęp do większości innych serwisów, niezabezpieczonych 2FA (uwierzytelnienie dwupoziomowe).

Pozostałe/inne

- Włącz Firewall. Ustaw blokadę na wszystkie połączenia przychodzące.

- Wyloguj się, gdy komputer pozostaje bez opieki. Włącz automatyczny „logout” po 3 minutach nieaktywności.

- Anonimizuj dane osobowe Klientów na wersjach deweloperskich.

- Nie zostawiaj poufnych dokumentów, wydruków danych na biurku i niszcz bezużyteczne dokumenty poufne, jak umowy, faktury itp.

- Nie pobieraj oprogramowania z niezaufanych źródeł. Pamiętaj również, żeby nie instalować nieznanych dodatków do przeglądarki, one również mogą wykradać dane.

- Zastanów się dwa razy, jeśli publikujesz coś na portalu społecznościowym.

6. 2FA — weryfikacja dwuetapowa

Stosuj weryfikację dwuetapową wszędzie tam, gdzie jest taka możliwość. W tym celu możesz korzystać w zależności od serwisu z:

- Weryfikacji SMS

- Potwierdzania aplikacją mobilną

- Potwierdzania za pomocą klucza sprzętowego u2f (np. Yubico)

Checklista bezpieczeństwa

Sprawdź, czy wszystkie poniższe zdania są zbieżne z Twoim postępowaniem:

✔ Tworzę długie i skomplikowane hasła. ✔ Stosuję weryfikację dwuetapową tam, gdzie mogę. ✔ Stosuję unikalne hasła do każdego serwisu. ✔ Tworzę regularnie kopie zapasowe. ✔ Mam zaszyfrowany dysk w laptopie, komputerze stacjonarnym i backupie. ✔ Aktualizuję oprogramowanie. ✔ Blokuję ekran, gdy odchodzę od komputera. ✔ Stosuję zasadę ograniczonego zaufania do e-maili, jakie otrzymuję. ✔ Ostrożnie korzystam z danych poufnych w miejscu publicznym. ✔ Staram się nie korzystać z publicznych sieci WiFi. ✔ Stosuję separację danych firmowych od prywatnych. ✔ Mam włączony firewall. ✔ Nie zostawiam poufnych danych na biurku i niszczę je, gdy są już niepotrzebne. ✔ Nie instaluję nieznanego oprogramowania z niezaufanych źródeł.

Ten artykuł to tylko wstęp do tematyki bezpieczeństwa danych w firmie, jednak stosując się do powyższych sugestii, w znaczący sposób podniesiesz poziom swojego bezpieczeństwa w sieci.

Lista kontrolna w Google Docs

Prezentacja

Przydatne linki

- securityplanner.org

- https://thecopenhagenbook.com/ – Zalecenia dotyczące bezpieczeństwa dla aplikacji. Ppublikacja zbiera w jednym miejscu wszelkie dobre praktyki związane z bezpiecznym wytwarzaniem oprogramowania.